蓝队一面

前言

接上篇文章二面,一面感觉比二面简单好多,问的问题也少

shiro以及反序列化漏洞了解吗

Apache Shiro是一个Java安全框架,执行身份验证、授权、密码和会话管理。apacheShiro框架提供了记住我(RememberMe)的功能,关闭了浏览器下次再打开时还是能记住你是谁,下次访问时无需再登录即可访问。

shiro反序列化漏洞:shiro在CookieRememberMeManaer类中将cookie中rememberMe字段内容分别进行序列化、AES加密、Base64编码操作。攻击者构造一个恶意的对象,并且对其序列化,AES加密,base64编码后,作为cookie的rememberMe字段发送。Shiro将rememberMe进行解密并且反序列化,最终造成反序列化漏洞。

XSS和CSRF的区别

名称不同:一个为跨站请求伪造,一个为跨站脚本请求

危害不同:csrf是伪造其他网站的操作,冒用身份比如利用cookie,伪造登录凭证,无法直接窃取用户cookie,而xss可以编写payload导致用户cookie直接被攻击者所窃取;

分类不同:xss有三种分类,csrf无分类;

修复方式不同

用过哪些设备

根据自己的实际情况说

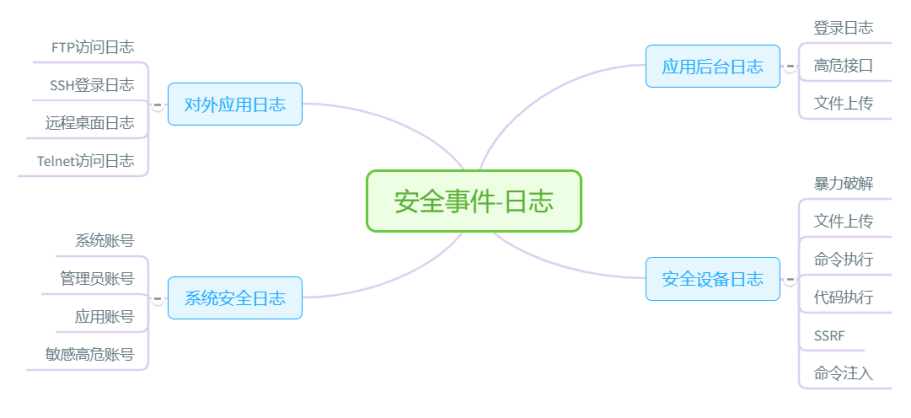

应急响应流程

这个问题问的比较广,需要根据具体是什么情况进行应急,如远程被爆破?服务器被上传shell?页面被篡改?等等都是应急响应的范围,所以需要大家去开放性的去回答这个问题:

一些点

第一步,安全感知平台查看事件预警,分析预警是否误报

误报,忽略;非误报,进行分析

第二步,从安全按感知平台,安全设备,对攻击事件进行分析

不成功,封禁IP;成功,开启应急响应排查流程

第三步,应急响应

Webshell(网站失陷),排查webshell,并且通过安全平台日志分析漏洞,进行下线或修补漏洞。

服务器失陷,应急

排查失陷入口

1.web入侵提权2.远程登录3.操作系统漏洞,如445端口 SMB远程代码执行漏洞如ms17-010。

异常时间段登录。

远程登录成功,和管理员确定是非管理员操作,基本判定是失陷

远程登录不成功,需要检查谁在登录,如何去禁止登录

1)内网,检查谁在登录,并且定位IP进行排查(内网已经失陷)

2)外网,封禁IP或关闭远程服务。

系统安全日志,针对服务器。

windows安全日志(系统安全日志的一种),关于远程桌面登录的记录,成功和失败事件类型和ID。

异常时间段,比如半夜一两点三四点,有事件ID4624产生,服务器有异常登录,开启下列排查,并修改远程桌面密码,尝试溯源。

安全日志有大量事件ID4625产生,遭受到了暴力破解攻击,

1)内网,检查谁在登录,并且定位IP进行排查(内网已经失陷)

2)外网,封禁IP或关闭远程服务。

敏感关键目录

Web应用根目录

文件上传目录

C:\Users\Administrator\Downloads

/var/tmp

tomcat-users.xml

/var/spool/cron/

/etc/crontab

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

C:\Windows\System32\Tasks\

C:\Windows\SysWOW64\Tasks\

C:\Windows\tasks\

常见高危端口

21:FTP(弱口令、匿名访问)

22:SSH(弱口令)

23:Telnet(弱口令、未授权访问)

445:SMB(弱口令、远程命令执行)

1433:MSSQL(弱口令、提权)

3306:MySQL(弱口令、提权)

3389:RDP(弱口令、远程代码执行)

6379:Redis(未授权访问)

7001:Weblogic(弱口令、SSRF、反序列化漏洞)

8080:TomCat(弱口令、启用PUT方法)

27017:MongoDB(未授权访问)

简单写一下应急响应流程

第一步,安全感知平台查看事件预警,分析预警是否误报

误报,忽略;非误报,进行分析

第二步,从安全按感知平台,安全设备,对攻击事件进行分析

不成功,封禁IP;成功,开启应急响应排查流程

第三步,应急响应

被上传shell、网页被篡改、网页被加黑链:

1、D盾扫找到最早shell,记录上传时间,备份shell并删除

2、根据该shell在各类日志中找到恶意ip,并过滤出该ip的所有日志

3、根据webshell生成时间找到该时间点的POST日志确认webshell生成方法

4、继续向上溯源分析IP攻击路径以及可能利用的漏洞,重点关注POST日志,以及存在如upload、editor、admin、manage、sql等敏感字段的日志,同时分析网站用到的中间件或者框架,分析其中可能的漏洞

5、修复攻击者使用的漏洞,第四步,开启系统排查

- 启动项

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

启动项的文件夹,排查是否有可疑的程序。

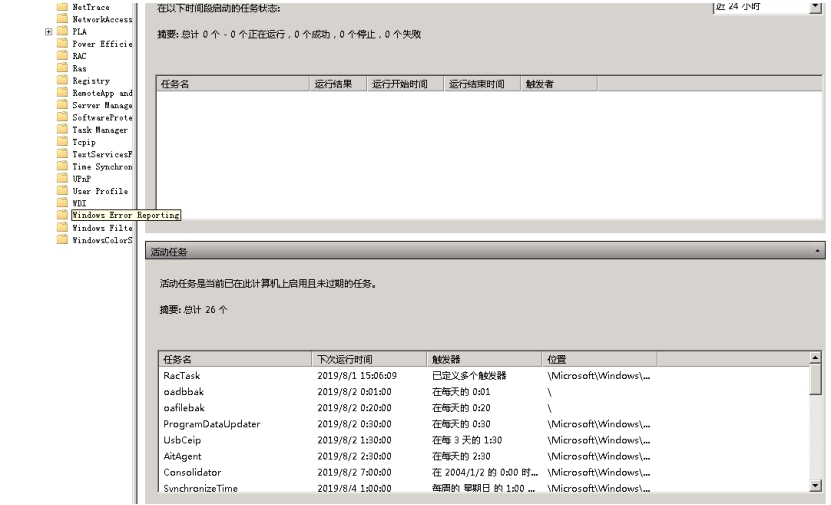

- 计划任务

C:\Windows\System32\Tasks\

C:\Windows\SysWOW64\Tasks\

C:\Windows\tasks\

排查是否有恶意计划任务自动运行。

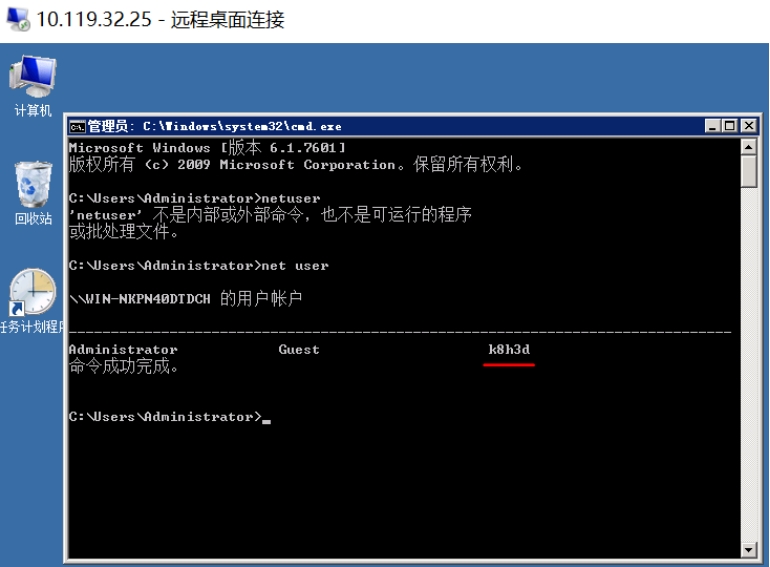

- 系统用户

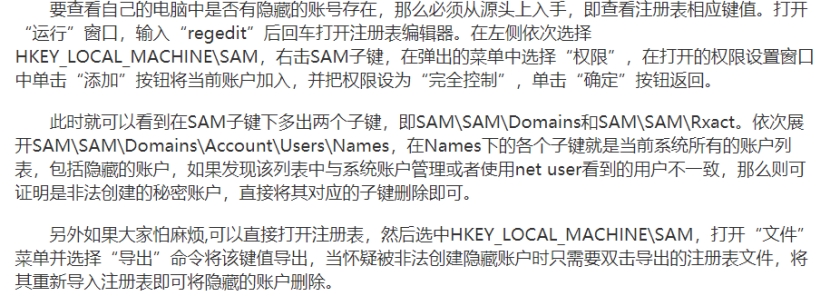

排查是否有多余的可疑账户,问题:2.了解隐藏账户

]

]

添加隐藏账户: net user /add admin$ 123456

- 后门远控/webshell

使用D盾排查,查杀webshell http://www.d99net.net/

使用天擎/EDR 查杀后门

有什么办法判断误报?

时间线拉长,看看类似的请求或者数据包在之前很长一段时间有无出现。如果不是特别有规律的参数,如md5这类,一般是业务误报。如果是一些类似于文件操作或者命令执行的参数,很有可能就是攻击数据包。实在不确定就去问客户。

struts2原理?漏洞?

Struts2是apache项目下的一个web框架,使用OGNL作为默认的表达式语言,由于OGNL能够创建或更改可执行代码,因此能够为使用它的任何框架引入严重的安全漏洞,多个Apache Struts 2版本容易受到OGNL安全漏洞的攻击。