Weblogic弱口令&任意文件读取

前言

Weblogic前台存在任意文件读取漏洞,weblogic密码使用AES加密,找到用户的密文与加密时的密钥即可解密,可登录Weblogic后台。无漏洞编号

影响版本

weblogic 10.3.6版本

复现过程

启动vulhub环境

docker-compose up -d弱口令

环境启动后,访问http://your-ip:7001/console,即为weblogic后台。

本环境存在弱口令:

用户名:weblogic

密码:Oracle@123weblogic常用弱口令: http://cirt.net/passwords?criteria=weblogic

读取后台用户密文和密钥

weblogic密码使用AES(老版本3DES)加密,对称加密可解密,只需要找到用户的密文与加密时的密钥即可。

0x01密文

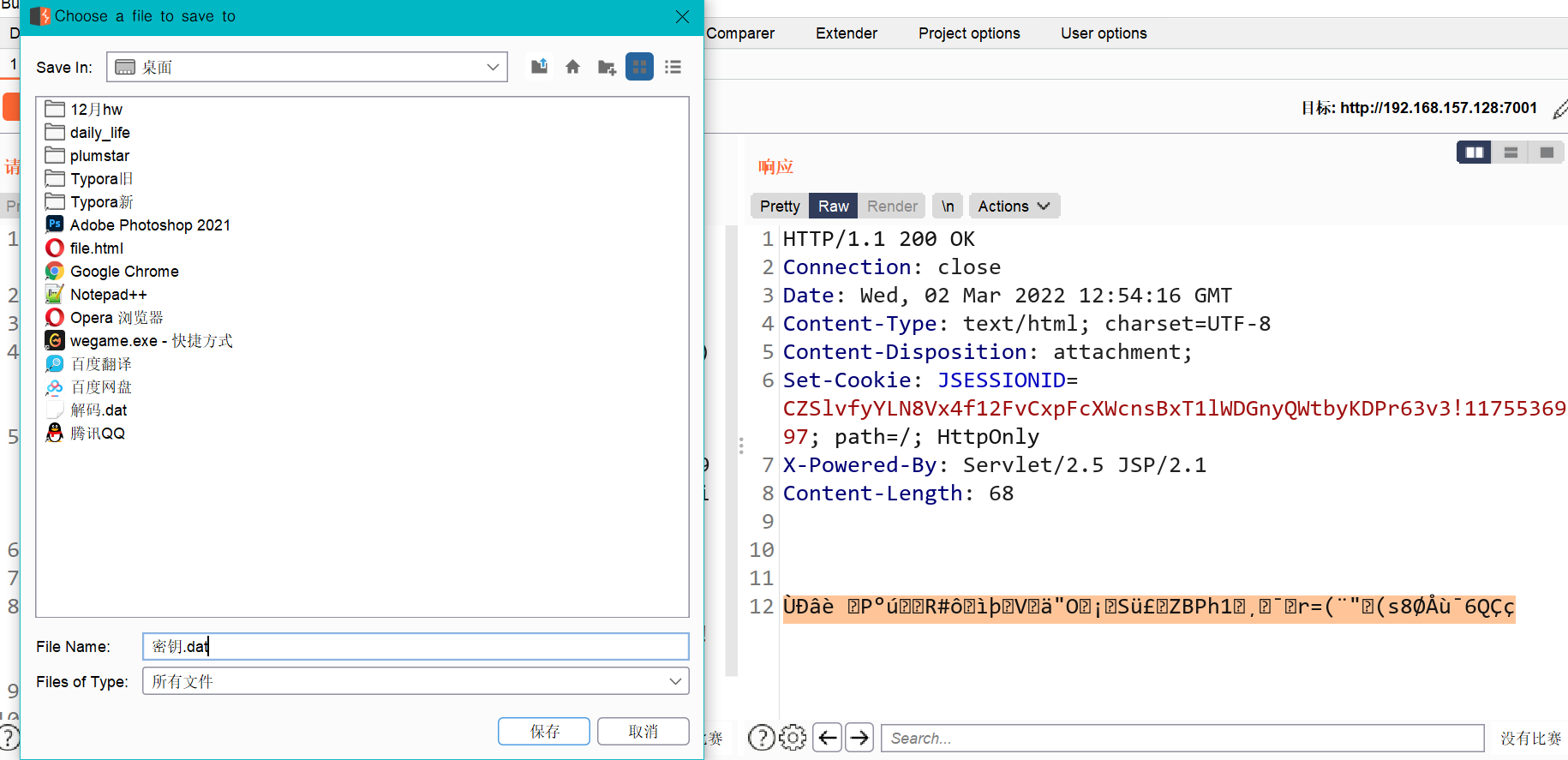

密钥存在目录为下方,注意不要用浏览器直接保存

http://your-ip/hello/file.jsp?path=security/SerializedSystemIni.datSerializedSystemIni.dat是一个二进制文件,所以一定要用burpsuite来读取,用浏览器直接下载可能引入一些干扰字符这里直接用bp抓包,然后复制保存为.bat文件

0x02密钥

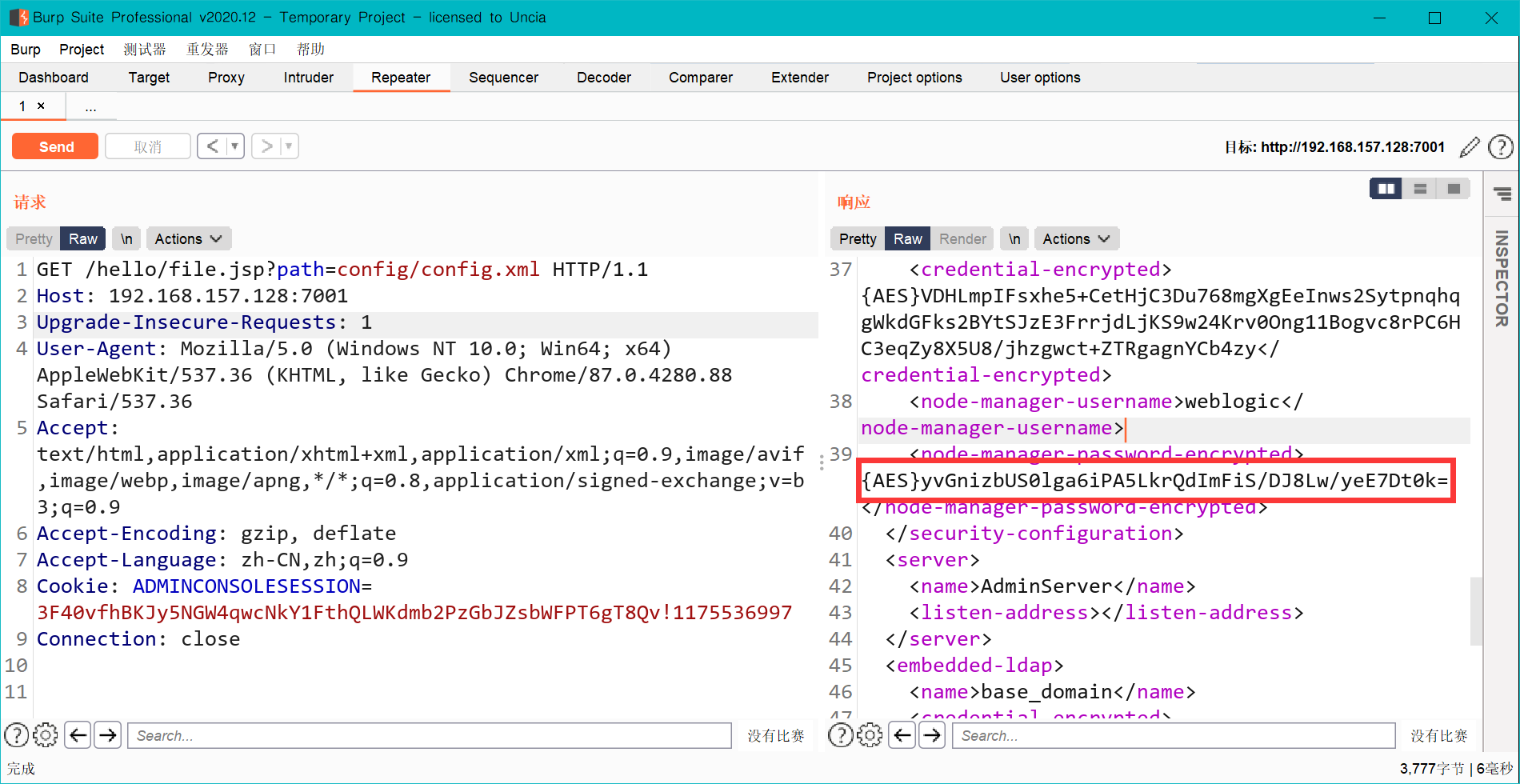

config.xml是base_domain的全局配置文件,密文路径在下方,找到node-manager-password-encrypted

路径为:http://your-ip/hello/file.jsp?path=config/config.xml

密文为:{AES}yvGnizbUS0lga6iPA5LkrQdImFiS/DJ8Lw/yeE7Dt0k=

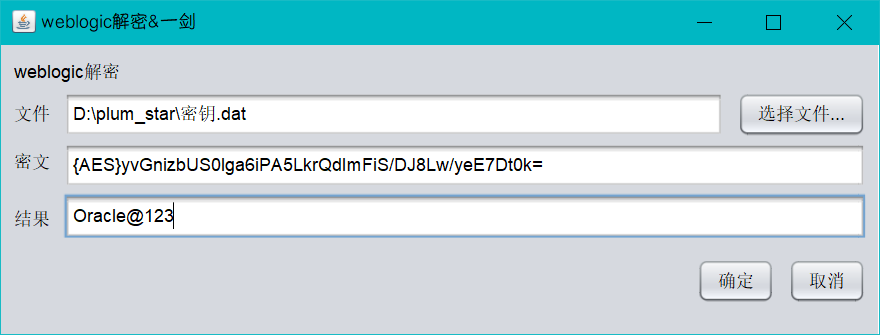

0x03解密

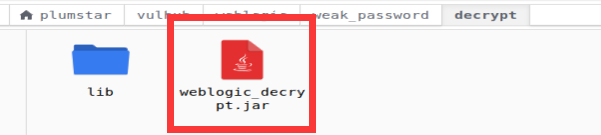

密文密钥均获取后,使用vulhub自带的解密脚本进行解密,使用本环境的decrypt目录下的weblogic_decrypt.jar

成功解码;

解密出密码后,果然成功登录Weblogic后台

上传webshell

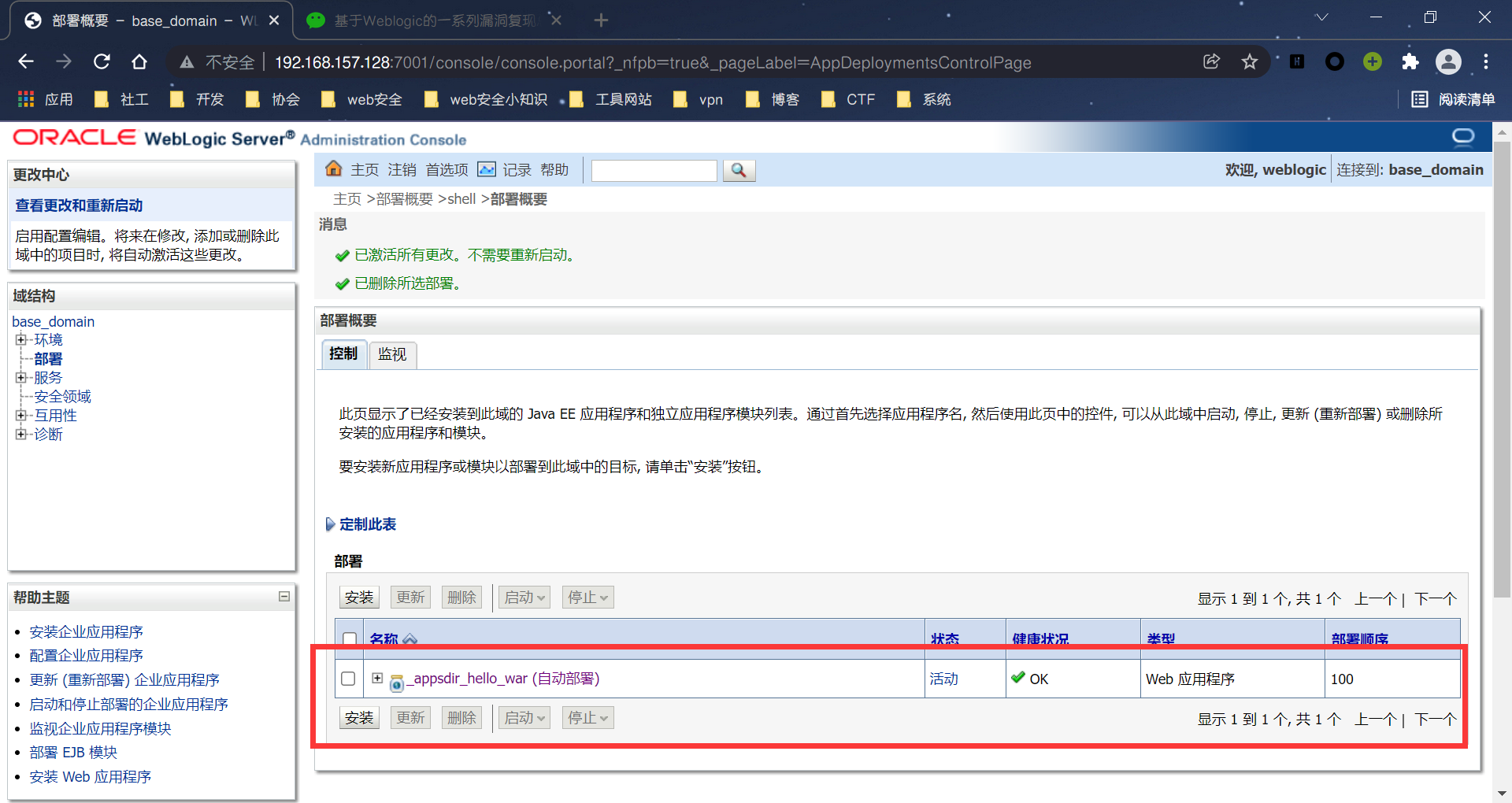

点击部署,可以看到我们这里已经有一个自带的war包,我们需要再自己上传一个war包

注意:我第一次直接上传了jsp木马,但是连接不上,我们这里需要将jsp木马放在文件夹中并且压缩为war包才可以

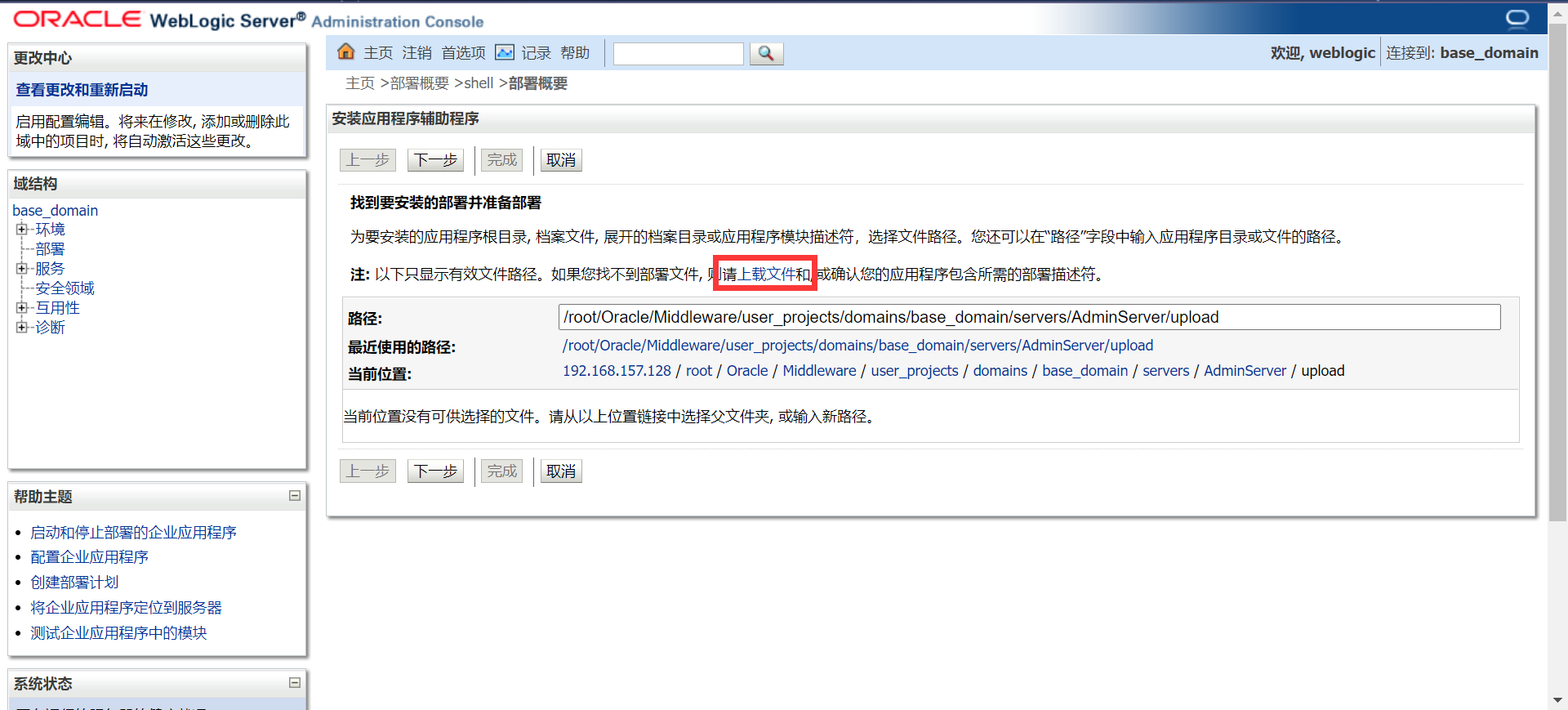

回到部署页面,点击安装,转到下面的页面,

点击上载文件,上传我们制作的war包,里面包含我们的jsp马

后面我就截图了,一直点下一步,下一步无法点击了,就点完成,到了下面的界面

最后点击保存,出现下面的提示就说明上传成功了

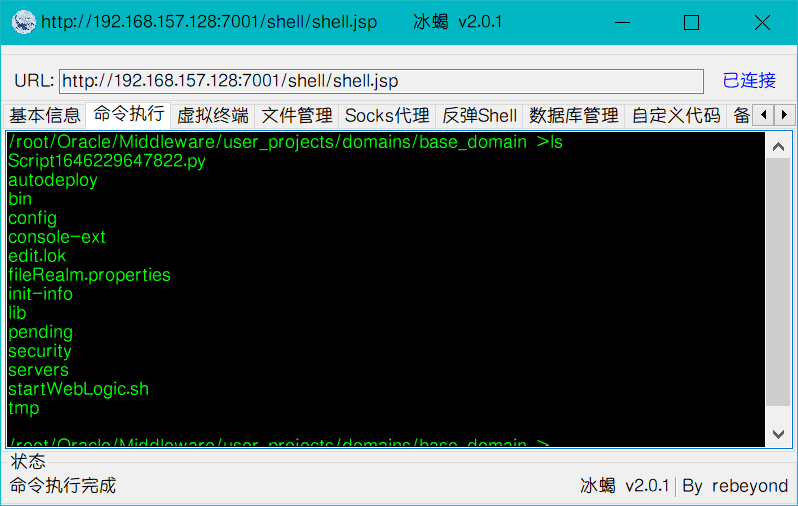

冰蝎连接jsp马

马的路径为你上传的war包下的路径,例如我这里是

http://192.168.157.128:7001/shell/shell.jsp

Weblogic常见弱口令

https://cirt.net/passwords?criteria=weblogic

修复建议

将weblogic版本升级到最新版本